相关文章

深入解析YOLO v1:实时目标检测的开山之作

目录

YOLO v1 算法详解

1. 核心思想

2. 算法优势

3. 网络结构(Unified Detection)

4. 关键创新

5. 结构示意图(Fig1)

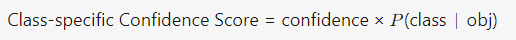

Confidence Score 的计算

类别概率与 Bounding Box 的关系

后处理&…

编程日记

2026/2/14 4:12:30

电子电子架构 --- 主机厂视角下ECU开发流程

我是穿拖鞋的汉子,魔都中坚持长期主义的汽车电子工程师。

老规矩,分享一段喜欢的文字,避免自己成为高知识低文化的工程师: 简单,单纯,喜欢独处,独来独往,不易合同频过着接地气的生活,除了生存温饱问题之外,没有什么过多的欲望,表面看起来很高冷,内心热情,如果你身…

编程日记

2026/2/21 0:28:30

SIEMENS PLC程序解读 -BLKMOV (指定长度数据批量传输)

1、程序代码 2、程序解读

这段西门子 PLC 程序(程序段 10)实现了基于条件的数据块移动功能,具体解释如下: 条件触点: %M0.1 Always<>(TRUE)(注释为 AT<>1):当 M0.1 的值…

编程日记

2026/3/4 13:30:10

【c++11】c++11新特性(下)(可变参数模板、default和delete、容器新设定、包装器)

🌟🌟作者主页:ephemerals__

🌟🌟所属专栏:C

目录

前言

五、可变参数模板

1. 概念及简单定义

2. 包扩展

六、 default和delete

七、容器新设定

1. 新容器

2. 新接口

emplace系列接口

八、函数包…

编程日记

2026/3/4 10:39:34

实现 Android 图片信息获取和 EXIF 坐标解析

1、权限: <!-- Android 13(API 33)及以上,允许应用读取存储在外部存储上的图片文件。替代了:READ_EXTERNAL_STORAGE(在 Android 13 被细化成 READ_MEDIA_IMAGES、READ_MEDIA_VIDEO、READ_MEDIA_AUDIO 等…

编程日记

2026/2/22 9:34:56

Docker Compose 和 Kubernetes(k8s)区别

前言:Docker Compose 和 Kubernetes(k8s)是容器化技术中两个常用的工具,但它们的定位、功能和适用场景有显著区别。以下是两者的核心对比: 1. 定位与目标 特性 Docker Compose Kubernet…

编程日记

2026/3/4 12:13:58

Day-3 应急响应实战

应急响应实战一:Web入侵与数据泄露分析

1. Web入侵核心原理 漏洞利用路径 未授权访问:弱口令(如空密码/默认口令)、目录遍历漏洞代码注入攻击:JSP/ASP木马、PHP一句话木马(利用eval($_POST[cmd])&…

编程日记

2026/3/4 13:30:10